Entwicklung des Swift Customer Security Programme (CSP) seit 2016

Mit der weiter zunehmenden Vernetzung und Digitalisierung, insbesondere bei Finanzinstituten, ist die Sicherheit von Finanzdaten und Transaktionen wichtiger denn je.

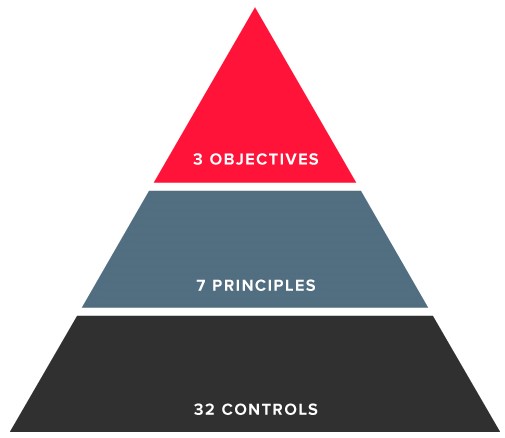

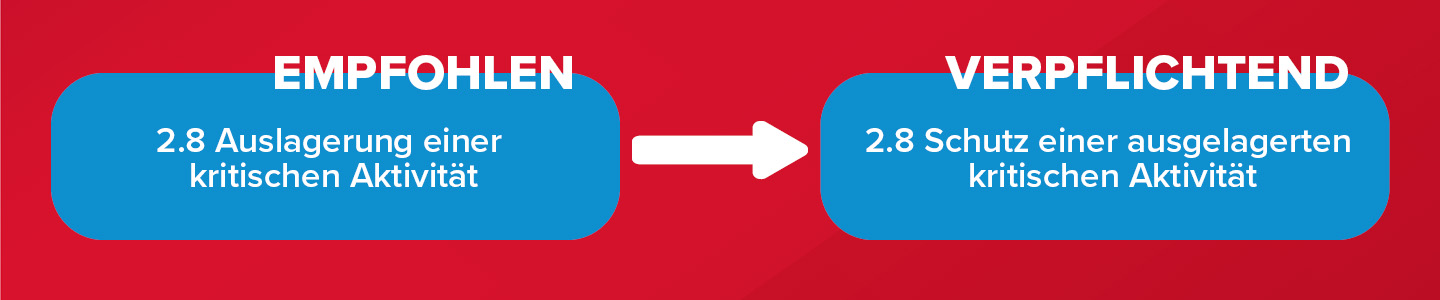

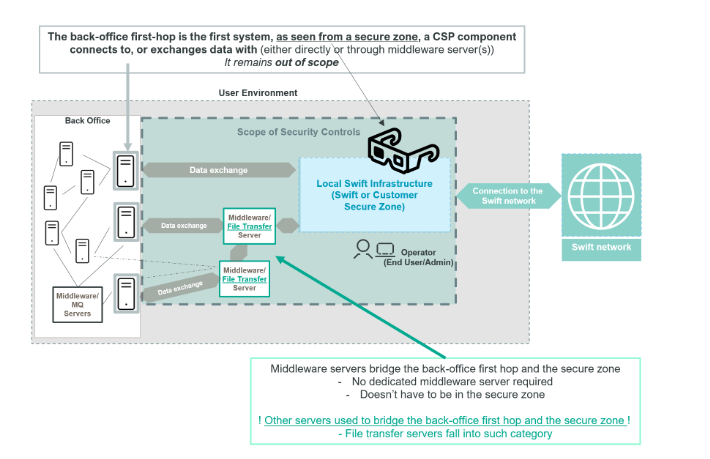

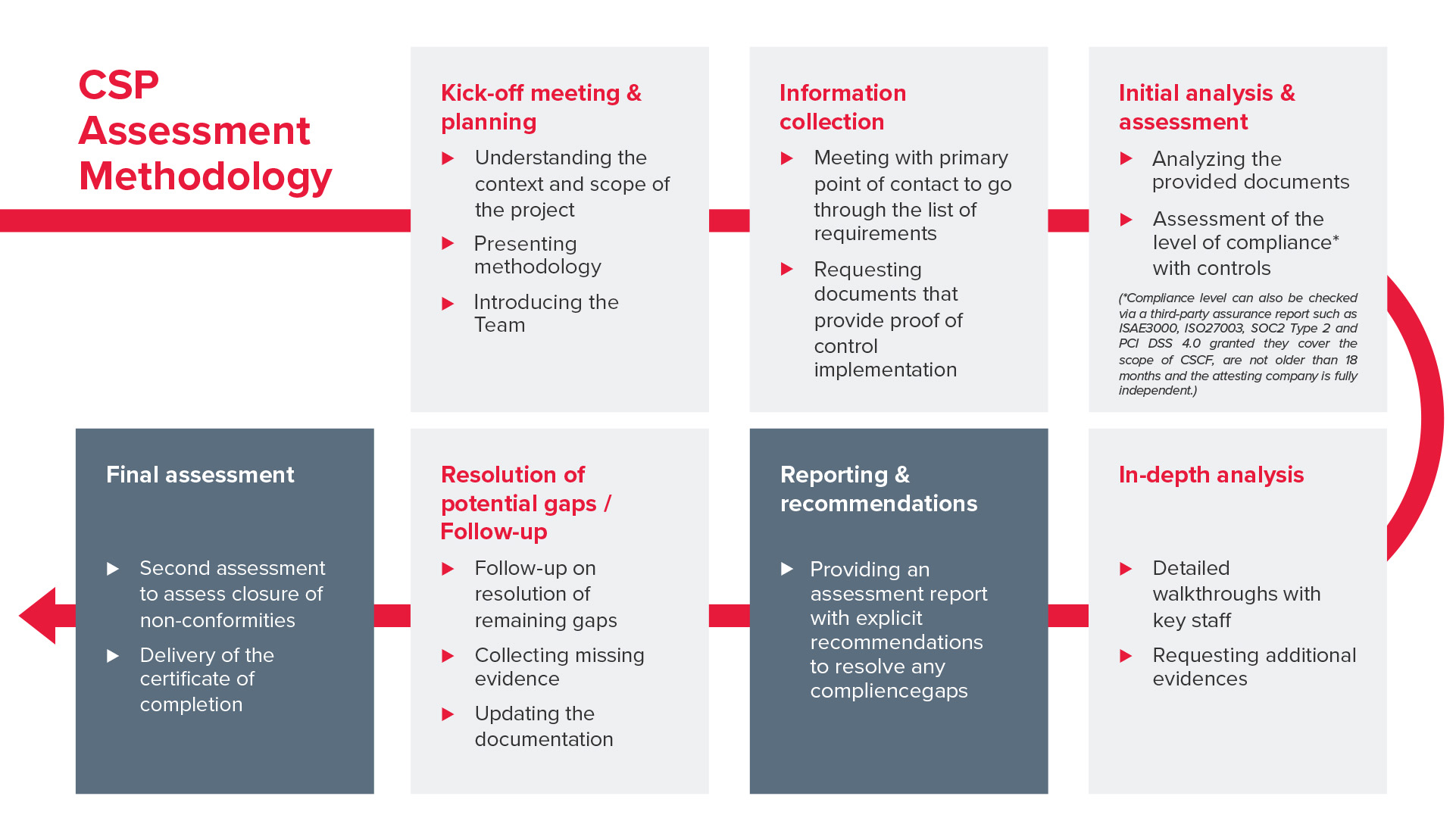

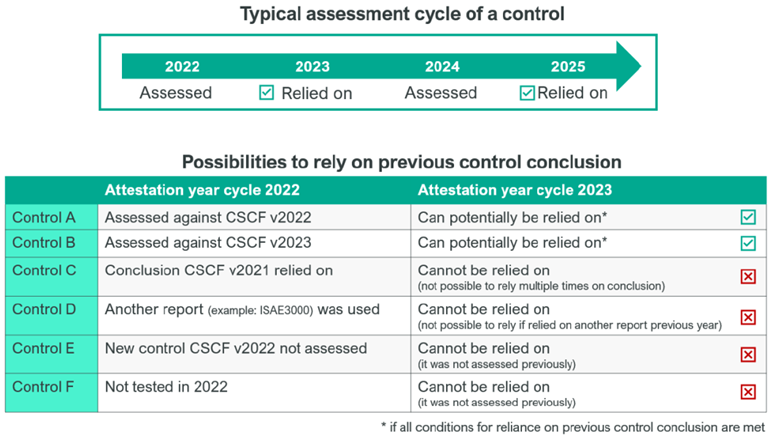

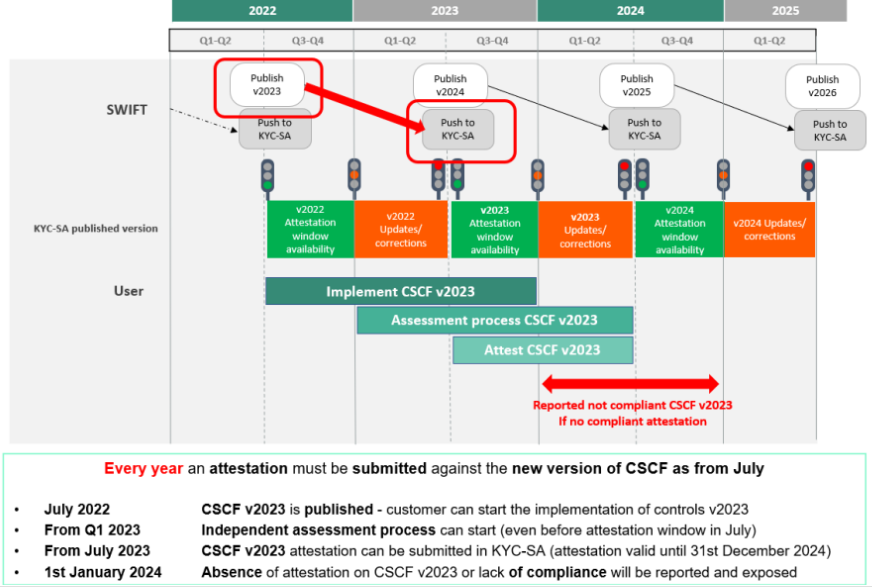

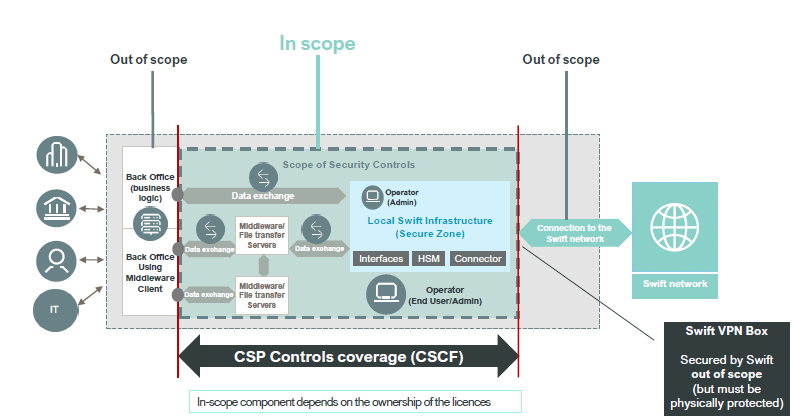

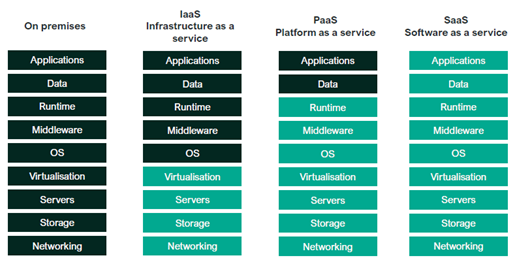

Nach einer Reihe von Sicherheitsvorkommnissen bei Finanzinstituten führte Swift zahlreiche Sicherheitskontrollen ein und verlangt von allen Nutzern des Swift Netzwerks eine jährliche Bestätigung, dass sie diese Kontrollen technisch und organisatorisch umsetzen und wirksam einhalten. Das Customer Security Control Framework wird jährlich aktualisiert, um neuen Bedrohungen und Schwachstellen in der sich ständig verändernden Cybersicherheitslandschaft zu begegnen.

© by Swift 2023

© by Swift 2024

© by Swift 2024